|

AWSではじめるインフラ構築入門 安全で堅牢な本番環境のつくり方

中垣 健志

翔泳社

|

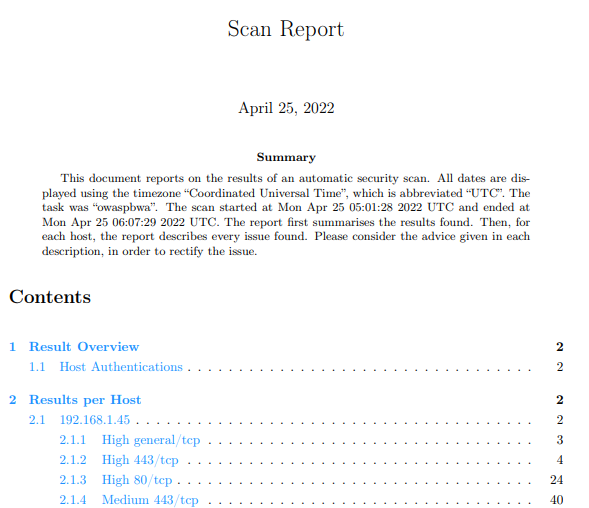

OpenVAS脆弱性スキャン

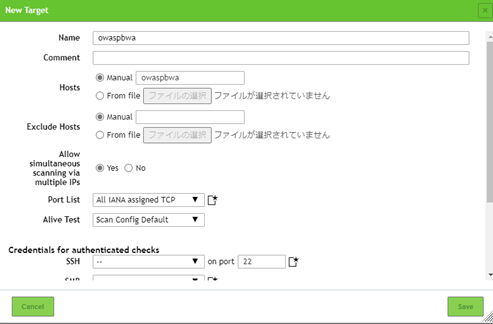

スキャンターゲットとスキャン内容の設定は、ログイン後にメニューのScans>New Taskとする。ターゲットは脆弱性練習台のホストowaspbwa。

ScanTargetは、項目の右端新規マークから設定する。

それぞれsaveする。

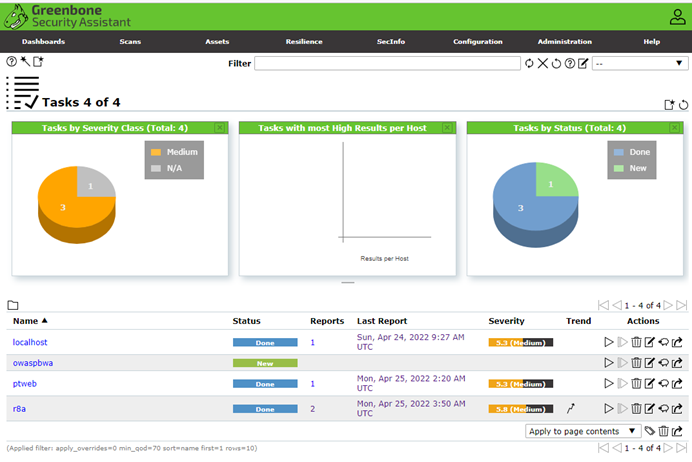

スキャン開始は、以下のtaskリストからowaspbwaを選択し、▷マークをクリックして開始する。

statusマークがNew>Requested>0%と変遷してスキャン開始が確認できる。

ローカルのホストでもしばらくかかるので、何もしないでいるとログイン画面に戻ってしまう。ログアウトしてもスキャンは継続しているので、終わったころに再度ログインするくらいでちょうど。

レポート確認は、メニューのScans>Reportsとする。

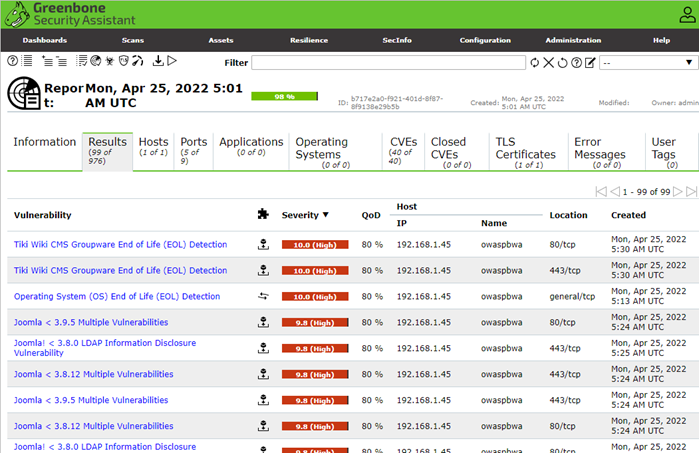

owaspbwaを選択しDate列の青字日付をクリックすると、概要が表示される。

Resultsタブをクリックすると脆弱性のリストが深刻度順に表示される。

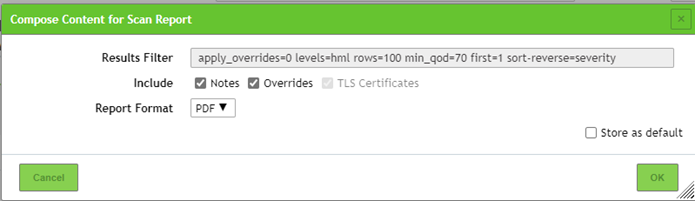

黒メニュー下のアイコン列のダウンロードボタンをクリックすると、結果レポートをダウンロードできる。

PDF出力したので、以下のようなレポートが得られる。

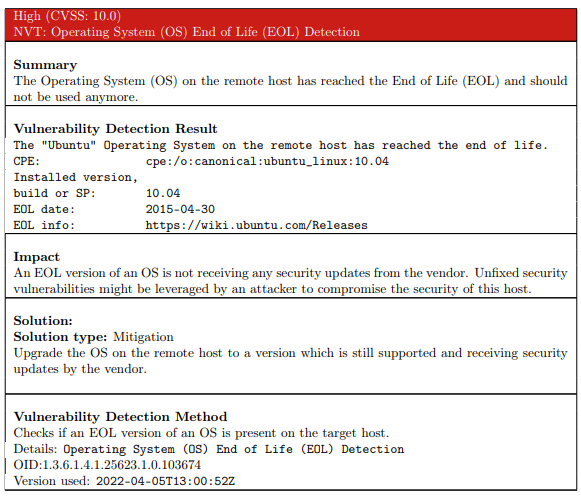

最初の項目は以下のように記載されている。

OpenVASをAlma LINUXに導入する

OpenVASをRed Hat LINUXに導入する手順が紹介されていた。多数紹介されている中では新しく、最もシンプルだった。

Hyper-V上にAlma LINUX8.5をサーバとして構築して、以下の手順で実際に導入した。 4月24日、Version 21.4.3。

# sudo dnf update -y

# sudo dnf install wget -y

# sudo dnf config-manager –set-enabled powertools

# sudo dnf install epel-release.noarch -y

# sudo dnf update -y

# wget -q -O – https://updates.atomicorp.com/installers/atomic | sudo sh

# sudo dnf install gvm -y

# sudo sed -i ‘s/=enforcing/=disabled/’ /etc/selinux/config

# reboot

# gvm-setup

紹介されている手順はここまで。

このサーバにhttpsでアクセスするとOpenVASのダッシュボードが利用できる。

但し、実際には追加で以下の手順が必要だった。OpenVASを利用しなれている方には常識なのかもしれない。

# mkdir /var/run/gvm

# chown gvm:gvm /var/run/gvm

# sudo -Hiu gvm gvmd –get-users –verbose

admin xxx6e69-d013-478d-abb8-062cc7f3yyyy

# sudo -Hiu gvm gvmd –modify-setting 78eceaec-3385-11ea-b237-28d24461215b –value xxxx6e69-d013-478d-abb8-062cc7f3yyyy

# sudo -Hiu gvm gvmd –get-scanners

zzzz9003-5fc2-4037-a479-93b44021zzzz OpenVAS /run/ospd/ospd-openvas.sock 0 OpenVAS Default

最後のOpenVAS Defaultがタスクを構成する時に選択するスキャナ名になっている。

運用開始後、脆弱性情報の現行化には以下コマンドを実施する。

# sudo -Hiu gvm greenbone-feed-sync –type GVMD_DATA

# sudo -Hiu gvm greenbone-feed-sync –type SCAP

# sudo -Hiu gvm greenbone-feed-sync –type CERT

(これはSCAP終了後に実施する)

OpenVASをKali Linuxに導入する

無料で利用可能なOpenVASを導入する手順はいろいろ紹介されている。

debian系のKali Linuxの場合、以下の手順で導入する。

# sudo apt update

# sudo apt upgrade -y

# sudo apt dist-upgrade -y

# sudo apt install openvas

# gvm-setup

# sudo runuser -u _gvm – gvmd –get-users

# gvm-check-setup

# sudo gvm-feed-update

ブラウザからOpenVASにアクセスする。

管理者パスワードの変更が必要な場合の設定方法

# gvmd –user=admin –new-password=<password>

脆弱性情報の最初の配信取得に時間がかかる。

ウェブサイト脆弱性対策

(おぼえ) 情報処理推進機構(IPA)「見える化」ツール&データベースで、脆弱性の理解・対策に関する情報が入手できる。

ウェブサイトの運用上特に重要な、お知らせ、注目すべき脆弱性、脆弱性の新着情報は脆弱性対策情報データベース JVN iPediaから入手できることも紹介されている。例えば、2022年2月10日 新規のお知らせでは、「セキュリティ強化に伴うTLS 1.0/1.1無効化のお知らせ」があり、これはほぼ全てのウェブサイトで対応が必要な事項となっている。

新着情報は多岐に亘っていて、自サイトで対応が必要なものは必ずしも多くない。それでも時折、自サイトも対象になる危険な脆弱性が報告される。ここに報告されている脆弱性が自サイトに該当するかは定期的に、できれば常時、確認し、重大なものには対応する必要がある。 報告されている脆弱性が自サイトに該当するかの確認には診断ツールやサービスを利用することができる。「ウェブサイト脆弱性診断」で検索すれば多くの情報が得られる。脆弱性の「常時確認」をするのであればオープンソースの自動診断ツールもあるので、その利用を検討する。

脆弱性診断ツールはweb・スマホなどのアプリケーションの脆弱性を診断する「アプリケーション診断」ツールと、それを実行するサーバやネットワーク機器・OSやミドルの脆弱性を診断する「プラットフォーム診断」ツールとに大別される。以下は、無料で利用可能な「プラットフォーム診断」ツールの例を挙げる。

Nessus: オープンソースで開発されていた脆弱性スキャナ。有料化されているが、脆弱性に関する学習目的での利用に無料版(Nessus® Essentials )が提供されている。

OpenVAS: 「Nessus(ネサス)」から派生した製品で、コミュニティ版(Greenbone Enterprise TRIAL)は無料で提供されている。無料で利用可能な脆弱情報配信(Greenbone Community Feed)にサービスレベルの保証はないが、2022年4月現在、用途・利用期間に特に制限はない。 14日間は有料版の脆弱情報配信(Greenbone Enterprise Feed)が利用できる。その他、debian系LINUX、Redhat系LINUXに導入可能。

Vuls: MyJVN API を利用して「脆弱性対策情報データベース JVN iPedia」を検索し、日本語のレポートを確認できる。

但し、自動診断ツールの結果は自サイトに影響しないケースも、誤検知もある。自動診断ツールで新たに発見された脆弱性の自サイトへの影響度合いや、対策の必須度、緊急度などは、自サイトの構築ベンダ、あるいは運用ベンダに相談することになる。